系列书名:信息技术应用创新丛书

出版日期:2024-07

书 号:978-7-121-48075-1

作 者:刘兰、蔡君、龙远双 主编

出 版 社:电子工业出版社

定 价:49.80元

本书紧密围绕信息安全工程师的职业技能要求,为读者提供一个全面而深入的渗透测试技术学习路径。全书分为八章,内容包括网络安全法律法规与渗透测试概述、信息收集、Web渗透、主机渗透、权限提升、后渗透技术和两个渗透测试综合实验。本书中含有丰富的应用实验内容,并配备典型例题与练习,使读者通过实践练习巩固理论知识。本书内容丰富、讲解深入,可作为高等学校信息安全、网络空间安全等相关专业教材,亦可作为信息安全测试员、信息安全管理员培训专用教材,还可供IT和安全相关工程师参考。

本书具有如下四大特色:

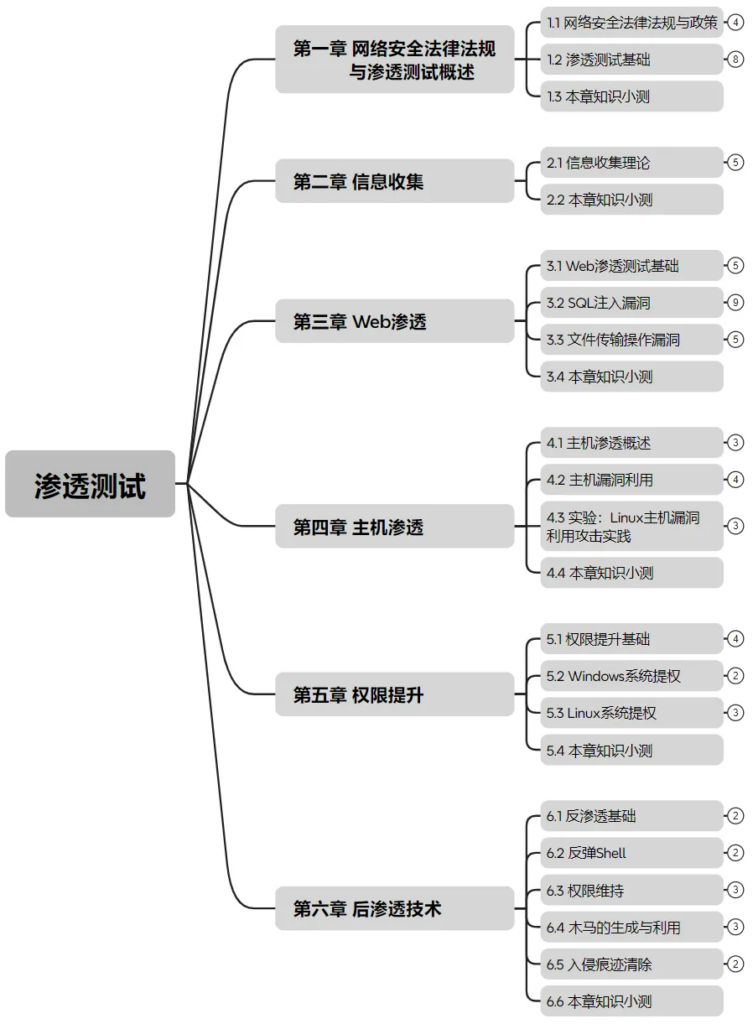

本书全面阐述了渗透测试的核心概念,既深入讲解了各种渗透技术的基础原理,又涵盖了这些技术的实际应用方法。本书前六章的章节结构如下图所示。

本书的前六章中着重探索了在渗透测试过程中常用的技术手段,如Web漏洞利用、主机权限提升等,这六章中不仅深入剖析了每种渗透技术背后的理论基础,还详细阐释了这些技术的实际应用场景和有效的防御策略,确保读者不仅能够理解渗透技术的底层原理,还能掌握其在不同场景下的适用范围和相应的安全防护措施。

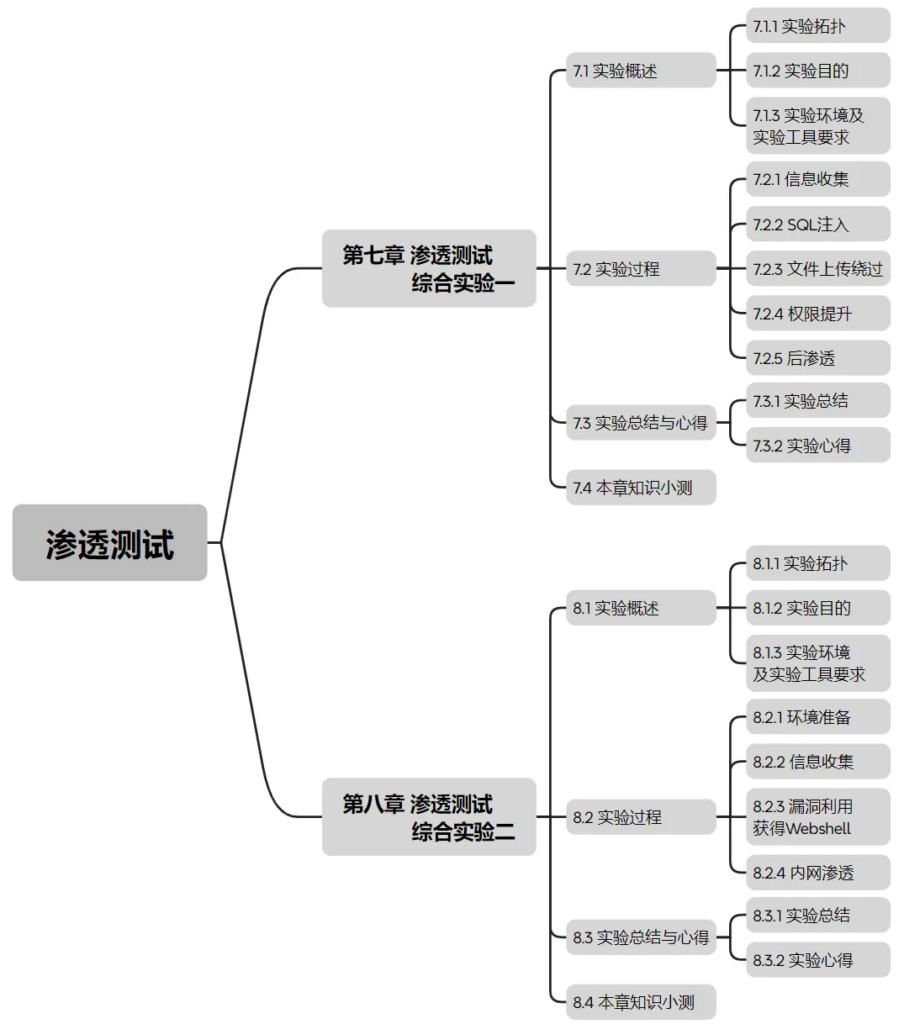

本书的综合实验均为实际案例改编而来。该书的第七、八章均为综合实验,内容的章节结构如下图所示。

这些综合实验不仅为实际案例改编,而且综合实验中涵盖并应用了前六章中的所有知识点;读者可以通过这两个综合实验巩固前面所学知识,触类旁通。

本书覆盖了实际工作会使用到的绝大部分关键技术,为读者提供了全面的知识体系。本书由渗透测试领域从业多年的专家与院校专业教师共同编写,他们具有丰富的实战经验,能够将最新的技术趋势和最佳实践融入书中;另一方面,有了院校的专业教师参与,他们所具备深厚的理论基础和教学经验,能够确保书籍内容具备专业性的同时,也不失普适性。

这本书涵盖了在实际工作中会用到的大部分关键技术,意味着无论是初学者还是有一定经验的从业者,都能从中找到对自己有用的知识和技能。它不仅包含了具体的渗透测试技术,还构建了一个全面的知识体系,帮助读者从理论到实践,系统地掌握渗透测试的核心概念和操作流程。

第一章 网络安全法律法规与渗透测试概述 1

1.1 网络安全法律法规与政策 2

1.1.1《中华人民共和国网络安全法》节选 2

1.1.2《中华人民共和国数据安全法》节选 4

1.1.3《中华人民共和国个人信息保护法》节选 7

1.1.4 其他法律法规与政策 9

1.2 渗透测试基础 10

1.2.1 渗透测试的定义和分类 10

1.2.2 渗透测试的目的与意义 10

1.2.3 渗透测试与漏洞评估的区别 10

1.2.4 渗透测试在网络安全领域的应用 11

1.2.5 渗透测试的分类 11

1.2.6 渗透测试的流程 12

1.2.7 渗透测试的常用工具和技术 13

1.2.8 渗透测试报告的撰写 14

1.3 本章知识小测 17

第二章 信息收集 18

2.1 信息收集理论 19

2.1.1 信息收集概述 19

2.1.2 主机信息收集 20

2.1.3 网络信息收集 26

2.1.4 Web信息收集 33

2.1.5 其他信息收集 45

2.2 本章知识小测 51

第三章 Web渗透 52

3.1 Web渗透测试基础 53

3.1.1 Web安全现状与威胁 53

3.1.2 Web服务器概述 53

3.1.3 HTTP协议 55

3.1.4 常见Web攻击思路及流程 59

3.1.5 常用Web渗透工具 61

3.2 SQL注入漏洞 74

3.2.1 SQL注入概念 74

3.2.2 注入攻击流程 74

3.2.3 注入类型 75

3.2.4 UNION注入分析 75

3.2.5 Boolean注入分析 77

3.2.6 SQL注入漏洞解决方案 78

3.2.7 实验一:SQL联合查询注入实践 80

3.2.8 实验二:SQL布尔盲注实践 86

3.2.9 实验三:SQL时间延迟注入实践 101

3.3 文件传输操作漏洞 112

3.3.1 文件操作漏洞概念 112

3.3.2 文件上传漏洞分析 112

3.3.3 文件下载漏洞分析 113

3.3.4 文件包含漏洞分析 115

3.3.5 文件操作漏洞修复方案 115

3.4 本章知识小测 117

第四章 主机渗透 118

4.1 主机渗透概述 119

4.1.1 主机渗透一般思路及流程 119

4.1.2 Kali Linux基础知识 119

4.1.3 主机渗透常用工具 128

4.2 主机漏洞利用 131

4.2.1 MS08-067原理简介 131

4.2.2 MS10-046原理简介 131

4.2.3 MS12-020原理简介 131

4.2.4 .MS17-010原理简介 131

4.3 实验:Linux主机漏洞利用攻击实践 133

4.3.1 实验简介 133

4.3.2 实验步骤 134

4.3.3 实验总结与心得 138

4.4 本章知识小测 139

第五章 权限提升 140

5.1 权限提升基础 141

5.1.1 Windows权限 141

5.1.2 Linux权限 141

5.1.3 权限提升 141

5.1.4 权限提升方式 142

5.2 Windows系统提权 144

5.2.1 系统内核溢出漏洞提权 144

5.2.2 Windows系统错误配置漏洞提权 148

5.3 Linux系统提权 162

5.3.1 SUID提权 162

5.3.2 系统内核漏洞提权 163

5.3.3 计划任务提权 164

5.4 本章知识小测 166

第六章 后渗透技术 168

6.1 反渗透基础 169

6.1.1 什么是后渗透 169

6.1.2 后渗透方式 169

6.2 反弹Shell 170

6.2.1 Linux下反弹shell 170

6.2.2 Windows下反弹shell 171

6.3 权限维持 174

6.3.1 Windows权限维持 174

6.3.2 Linux权限维持 175

6.3.3 Web权限维持 177

6.4 木马的生成与利用 180

6.4.1 木马概述 180

6.4.2 木马生成与利用 182

6.4.3 后门木马的生成 185

6.5 入侵痕迹清除 188

6.5.1 Windows入侵痕迹清除 188

6.5.2 Linux入侵痕迹清除 193

6.6 本章知识小测 196

第七章 渗透测试综合实验一 198

7.1 实验概述 198

7.1.1 实验拓扑 198

7.1.2 实验目的 198

7.1.3 实验环境及实验工具要求 198

7.2 实验过程 200

7.2.1 信息收集 200

7.2.2 SQL注入 207

7.2.3 文件上传绕过 214

7.2.4 权限提升 221

7.2.5 后渗透 227

7.3 实验总结与心得 231

7.3.1 实验总结 231

7.3.2 实验心得 231

7.4 本章知识小测 232

第八章 渗透测试综合实验二 233

8.1 实验概述 233

8.1.1 实验拓扑 233

8.1.2 实验目的 233

8.1.3 实验环境及实验工具要求 233

8.2 实验过程 235

8.2.1 环境准备 235

8.2.2 信息收集 241

8.2.3 漏洞利用获得Webshell 245

8.2.4 内网渗透 261

8.3 实验总结与心得 280

8.3.1 实验总结 280

8.3.2 实验心得 280

8.4 本章知识小测 281